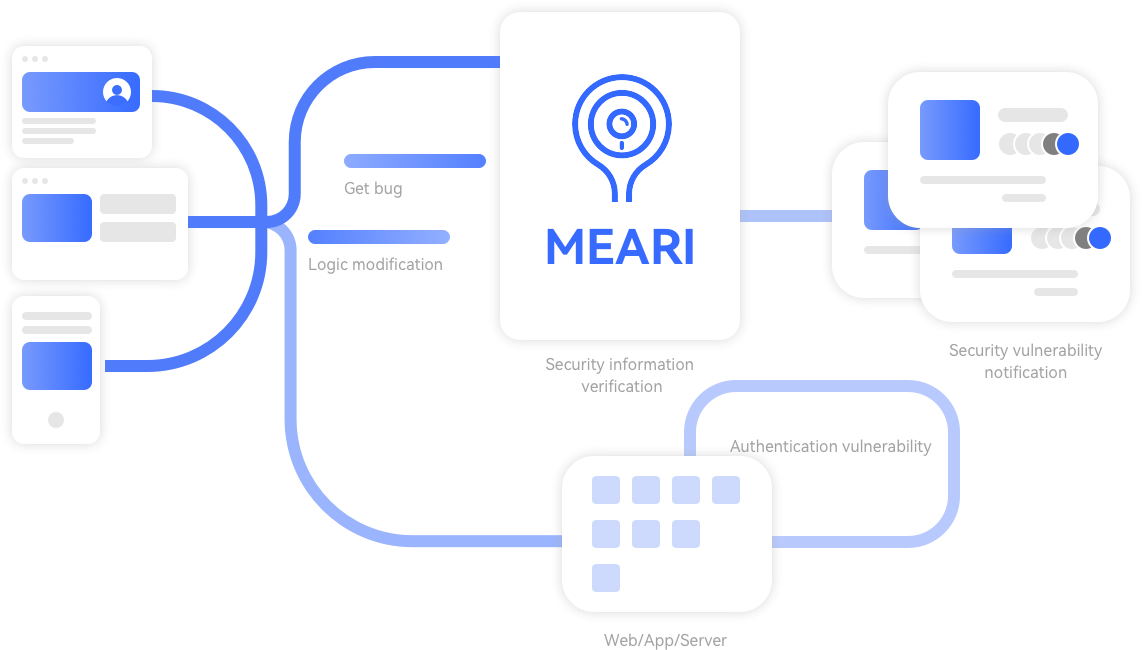

1.Tiếp nhậnTiếp nhận và thu thập báo cáo về các lỗ hổng bảo mật sản phẩm tiềm ẩn

2.Xác minhPhối hợp với các nhóm liên quan để xác minh lỗ hổng và tiến hành đánh giá rủi ro

3.Khắc phụcPhân tích nguyên nhân gốc rễ của lỗ hổng và triển khai bản sửa lỗi

4.Tiết lộChủ động tiết lộ thông tin lỗ hổng và phát hành firmware đã sửa

5.Cải tiếnTăng cường khả năng quét lỗ hổng và tích hợp chúng vào yêu cầu bảo mật sản phẩm